情報セキュリティ対策の概念

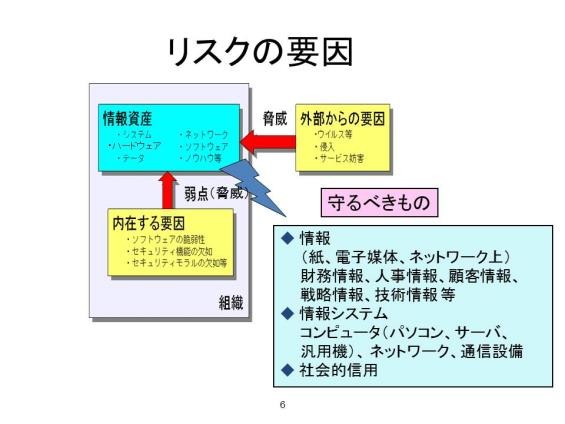

1.1. リスクの要因

1.2. 情報セキュリティにおけるさまざまな対策

1.3. 情報セキュリティ対策の意義

- 情報セキュリティ対策は目的ではない。サービスを向上させるため、サービスを継続するために情報セキュリティ対策を実施する

- 組織のサービスの改善・向上を図るために必要な情報セキュリティのための措置(完全性・可用性の確保)

- 組織が公開する権利を有しない情報の機密性を確保(機密性の確保)

- 職員が館内外の情報資産に係る情報セキュリティを損なわないように(職員によるセキュリティ侵害

- 行為)

- 職員以外の者による館内外の情報資産に係る情報セキュリティの侵害に加担する結果にならないように(踏み台)

- セキュリティ侵害のリスクがあるから、サービスを提供しないのは本末転倒

- 職員のITリテラシが低いから、職員の業務効率化に繋がるサービスの利用を制限するのも本末転倒

1.4. 情報セキュリティ対策のポイント(私見)

- 人的情報セキュリティ対策

- 技術的情報セキュリティ対策

- 企画・設計段階で、情報資産のリスクに応じた情報セキュリティ対策の要件を定義する

- 情報セキュリティ対策は、情報システム構築の1つの要件

- 要件定義が不明確のまま、構築すると、運用段階で、対処療法的な対策は膨大な費用が掛かる。

- 未知の脆弱性への対応は、運用段階で

- 設計・開発及び運用を外部委託するためには、発注者として、仕様書の段階で非機能要件の1つである情報セキュリティ対策を明確に記載 ⇒そのためには、情報セキュリティ対策を含め、システム設計・構築を外部委託するためのスキルが必要

- 自前の情報セキュリティ対策に不安(脆弱性を低減できない等)がある場合、クラウドサービスの活用も有効

- 情報セキュリティ対策の費用対効果、サービス向上、業務の効率化の観点からも、社会全般での普及が進んでいる

- 信頼性設計(設計段階での考慮の一例)

- フォールトレランス

- システムの一部で障害が起こっても、全体でカバーして機能停止を防ぐ

- フォールトアボイダンス

- 個々の機器の障害が起こる確率を下げて、全体として信頼性を上げる

- フェールセーフ

- システムに障害が発生したとき、安全側に制御する方法

- フェールソフト

- システムに障害が発生したとき、障害が起こった部分を切り離すなどして最低限のシステムの稼働を続ける方法(縮退運転)

- フォールトマスキング

- 機器などに故障が発生したとき、その影響が外部に出ないようにする方法(冗長化等)

- フールプルーフ

- ヒューマンエラー(利用者が行う誤った操作)が起こっても、危険な状況にならないようにするか、そもそも間違った操作が出来ないようにする設計

- フォールトレランス

- 企画・設計段階で、情報資産のリスクに応じた情報セキュリティ対策の要件を定義する

- 管理的情報セキュリティ対策

- 情報セキュリティマネジメントシステム(ISMS)に準拠した情報セキュリティポリシー(基本方針、対策基準)、実施手順の策定と確実な運用が重要

- まず、情報資産(情報、情報機器、ソフトウェア)のリスクアセスメントを実施

- サービスの向上、維持を阻害させない情報セキュリティポリシー、実施手順の策定

- 物理的情報セキュリティ対策

- 重要な情報資産のある区画への立ち入りの制限

- 立ち入りの際の個人認証、ログ保存