サイバーセキュリティ対策公的機関・関連団体・関連機関インデックス

【準備中】

- 不正アクセス防止対策に関する官民意見集約委員会(官民ボード)

- 日本アイ・ビー・エム株式会社

- 日本ヒューレット・パッカード株式会社

- 日本電気株式会社

- 株式会社日立製作所

- ヤフー株式会社

- 株式会社JCB

- データセンター協会

- 日本オンラインゲーム協会

- 電気通信事業者協会

- テレコムサービス協会

- 日本インターネットプロバイダー協会

- 日本ケーブルテレビ連盟

- ISOG-J

- AIST(産業技術総合研究所)

- IPA(情報処理推進機構)

- JPCERTコーディネーションセンター

- フィッシング対策協議会

- NICT(情報通信研究機構)

- 警察庁

- 総務省

- 経済産業省

- 内閣官房情報セキュリティセンター(オブザーバ)

- サイバー情報共有イニシアティブ(J-CSIP(ジェイシップ))

- http://www.ipa.go.jp/security/J-CSIP/index.html

- 重工、重電等、重要インフラで利用される機器の製造業者を中心に、全体で7つのSIG(Special Interest Group、類似の産業分野同士が集まったグループ)、72の参加組織による情報共有体制

- 東京中小企業サイバーセキュリティ支援ネットワーク(Tcyss: Tokyo Cyber Security Support network for small and medium enterprises)

- 東京都

- 警視庁

- IT企業(セキュリティ関連企業)

- 中小企業支援機関

- 東京商工会議所

- 東京都商工会議所連合会

- 東京都商工会連合会

- 東京都中小企業団体中央会

- (公財)東京都中小企業振興公社

- サイバーセキュリティ対策機関等

- 一般財団法人日本サイバー犯罪対策センター(JC3)

- 独立行政法人 情報処理推進機構(IPA) 情報セキュリティセンター

- 日本セキュリティオペレーション事業者協議会(ISOG-J)

- 一般社団法人東京都情報産業協(IIT)

- 有識者

小規模サイトにおける情報システム担当者が持つべき知識とスキル

- 情報処理技術者試験のレベル1で、社会人の常識とされる

- システムを使ったサービスの提供者、利用者が知っておくべき基礎知識

- 範囲は網羅的

- 内容は用語の意味を知っていればいい程度

1.2. まとめ)企業の情報セキュリティ対策と人材面の対策

1.3. 情報処理技術者試験 情報セキュリティ人材育成の取り組み

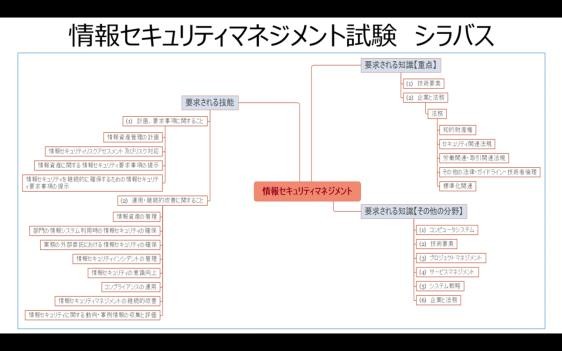

1.4. 情報セキュリティマネジメント試験 シラバス

1.5. 情報セキュリティマネジメントタスクプロフィール

- 情報システムの利用部門において、

- 情報セキュリティリーダとして、部門の業務遂行に必要な情報セキュリティ対策や組織が定めた情報セキュリティ諸規程(情報セキュリティポリシを含む組織内諸規程)の目的・内容を適切に理解し、

- 情報及び情報システムを安全に活用するために、情報セキュリティが確保された状況を実現し、維持・改善する。

1.6. 情報セキュリティ人材の職種

- 平成24年度に「情報セキュリティ人材の育成指標等の策定事業」(経済産業省)によって検討されたスキル標準等の見直し案の方針を受けて作成した 「情報セキュリティ強化対応CCSF」に基づくITSS、UISS、ETSS視点の人材モデル

- コンサルタント

- ITアーキテクト

- セキュリティアドミニストレータ

- 情報セキュリティアドミニストレータ

- 【ミッション】情報セキュリティ戦略やポリシー・ルール策定等を推進する。

- 【活動内容】セキュリティの活動領域として以下を実施する。

- ●事業戦略策定・情報セキュリティ戦略の策定

- ●セキュリティ・セキュリティ方針の策定"

- ISセキュリティアドミニストレータ

- 【ミッション】IS戦略と情報セキュリティ戦略との相互連携を図る。情報セキュリティ戦略やポリシーを企画・計画に落とし込み、実装(ないしはその指示)・提供・維持・管理を行う。

- 【活動内容】セキュリティの活動領域として以下を実施する。

- ● IT基盤構築・維持・管理・品質統制フレームワークの運営 (各プロジェクトに対するガバナンスの実施)・ IS導入計画の策定

- ●セキュリティ・セキュリティ基準の策定・セキュリティ事故と対応の分析・セキュリティ対応の見直し"

- インシデントハンドラ

- 【ミッション】情報セキュリティインシデントについて、インシデントの発生を検知・受付し、適切に判断・対応することで、被害を極少化する。

- 【活動内容】セキュリティの活動領域として以下を実施する。

- ●IS運用・セキュリティ管理"

- 情報セキュリティアドミニストレータ

- セキュリティマネージャ

- 組込みセキュリティ

- 製品に関するリスク対応の観点に基づき、機能安全を含む製品のセキュリティの側面から、企画・開発・製造・保守などにわたるセキュリティライフサイクルを統括する責任者。"

- 組込みセキュリティ

- 情報セキュリティマネジメント

- 情報システムの利用部門において、情報セキュリティリーダとして、部門の業務遂行に必要な情報セキュリティ対策や組織が定めた情報セキュリティ諸規程(情報セキュリティポリシを含む組織内諸規程)の目的・内容を適切に理解し、情報及び情報システムを安全に活用するために、情報セキュリティが確保された状況を実現し、維持・改善する。

政府機関の情報セキュリティ対策のための統一基準群(平成26年度版)

-

「政府機関の情報セキュリティ対策のための統一基準群

(平成26年度版)について 」(PowerPoint) -

「政府機関の情報セキュリティ対策のための統一規範」

- 「政府機関情報セキュリティ対策統一基準の策定と運用等に関する指針」

- 「政府機関の情報セキュリティ対策のための統一基準(平成26年度版)」

- 「府省庁対策基準策定のためのガイドライン」

- 「重要インフラの情報セキュリティ対策に係る第3次行動計画」

- 「新・情報セキュリティ人材育成プログラム」

- 情報セキュリティ小冊子(イラストを用いてわかりやすい)

- http://www.nisc.go.jp/active/general/pdf/kyozai-booklet.pdf

- 「政府機関の情報セキュリティ対策のための統一基準(平成26年度版)」の遵守事項のうち、一般職員が普段の業務を行うに当たり、情報セキュリティ対策を適切に遵守するための主要事項について、テーマ及びユースケースごとに整理したもの

情報セキュリティ関連法規リスト(更新中)

1.1. サイバーセキュリティ基本法

1.2. 不正アクセス禁止法

1.3. 個人情報保護法

- 個人情報保護に関するガイドライン,特定個人情報の適正な取扱いに関するガイドライン,マイナンバー法施行令(行政手続における特定の個人を識別するための番号の利用等に関する法律施行令),JIS Q 15001,プライバシーマーク,OECD プライバシーガイドライン(プライバシー保護と個人データの国際流通についてのガイドラインに関する理事会勧告),プライバシー影響アセスメント(PIA),プライバシーフレームワーク,オプトイン,オプトアウト,第三者提供,匿名化手法(サンプリング,k-匿名化)

- 法の趣旨

- 改正個人情報保護法(2015年6月)

- 「匿名加工情報」とは、特定の個人を識別できないよう加工し、かつ個人情報を復元できないデータ。

- この匿名加工情報は、個人情報を提供した本人の同意がなくても他社にデータを提供できる枠組み

- 、「匿名加工情報は個人情報取得の際の利用目的にとらわれることなく、第三者に提供しなくても自社で利用できる」←匿名加工情報は個人情報ではない

- 課題

- 匿名加工情報は「匿名データ」ではない

- 匿名化技術

- 暗号法

- データを暗号化

- 摂動法

- データに雑音を加えたり、データの一部を消したりして構造を変え。個人の特定を防ごうとするもの

- 暗号法

1.4. 刑法

- 不正指令電磁的記録に関する罪(ウイルス作成罪)

- 電子計算機使用詐欺罪

- 電子計算機損壊等業務妨害罪

- 電磁的記録不正作出及び供用罪

- 支払用カード電磁的記録不正作出等罪

1.5. その他のセキュリティ関連法規

- 電子署名及び認証業務等に関する法律(認定認証事業者,電子証明書)

- プロバイダ責任制限法

- 特定電子メール法

1.6. 知的財産権

1.7. 労働関連・取引関連法規

1.8. その他の法律・ガイドライン・技術者倫理

情報セキュリティポリシー、実施手順

1.1. 情報セキュリティポリシーの構成

1.2. 情報セキュリティポリシー(基本方針)

- 情報セキュリティに関する組織の基本的な態度【NDL例】

- 組織は、情報セキュリティを重視し、その保障に努める。

- 組織は、館のサービスの改善を図るために必要な情報セキュリティのための措置を講ずる。

- 組織は、利用者情報、利用情報及び館が公開する権利を有しない情報の機密性を確保する。

- 組織は、職員が館内外の情報資産に係る情報セキュリティを損なうことのないよう措置する。

- 組織は、職員以外の者による館内外の情報資産に係る情報セキュリティの侵害に加担する結果となることのないよう措置する。

1.3. 情報セキュリティポリシー(対策基準)

- 情報セキュリティ対策の実施【NDL例】

- 人的セキュリティ対策

- 情報セキュリティに関する権限及び責任を定め、情報セキュリティポリシーの内容を周知徹底するなど、職員の教育及び啓発を行う。

- 物理的セキュリティ対策

- 情報システム関係機器が設置された施設への不正な立入りを防止するなど、情報資産を危害、妨害等から物理的に保護する。

- 技術的セキュリティ対策

- 情報資産を外部からの不正なアクセスから保護する等のため、情報資産へのアクセス制御、ネットワーク管理、コンピュータウィルス対策等の技術的な対策を行う。

- 運用に関するセキュリティ対策

- 情報システムの監視、情報セキュリティポリシーの実施状況の確認等運用面における対策及び情報セキュリティ緊急事態に対応する危機管理対策を行う。

- 具体的な対策基準

- 別途

- 人的セキュリティ対策

1.4. 情報セキュリティ実施手順

- 情報セキュリティ対策指針

- 「情報セキュリティ対策基準」の小項目毎に対応し、更に詳細な管理策(サブコントロールレベル)を示す

- 情報資産リスクマネジメント実施手順

- 情報セキュリティ実施手順(一般職員向け)

- 情報セキュリティ実施手順(システム管理者向け)

- 各部課の情報セキュリティ実施手順

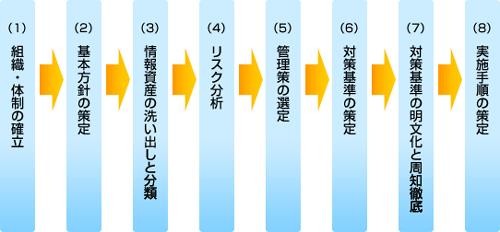

1.5. 情報セキュリティマネジメントシステム(ISMS)構築手順

- ISMSの適用範囲を決定する

- 基本方針文書を策定する

- リスクアセスメントの体系的な取り組み方法を策定する

- リスクを識別する

- リスクアセスメントを行う

- リスク対策を行う

- 管理目的と管理策を選択する

- 各部課の実施手順に選択した管理策を反映させる

- 残留リスクを承認し、ISMSの実施を許可する

1.6. ISMSとPDCAサイクル

- 情報セキュリティポリシーの策定

- リスクアセスメント

- リスクへの対応 管理策の導入と運用

- 情報セキュリティの評価

- 情報セキュリティマネジメントの規格や標準

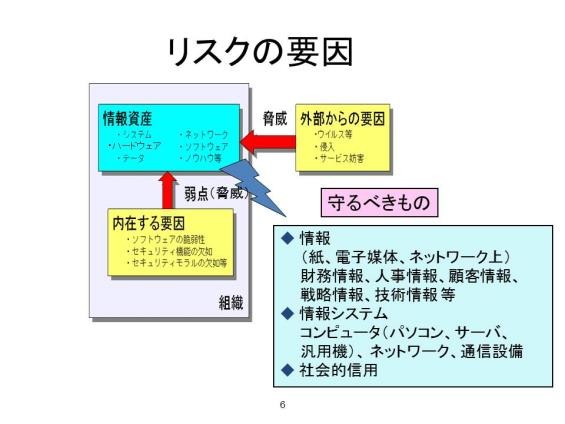

1.7. 脅威・対策・脆弱性・リスクの関係

- 脅威(内部・外部)

- サービス妨害の脅威

- 侵入しての何らかの行為が行われる脅威

- セキュリティ侵害の事前調査

- 権限取得及び侵入される可能性

- 不正実行

- 機密性を損なう可能性

- 完全性を損なう可能性

- 可用性を損なう可能性

- 再度侵害を受ける可能性

- 真正性が損なわれる脅威

- 説明責任を果たせなくなる脅威

- 脅威への対策

- 人的セキュリティ対策

- 物理的セキュリティ対策

- 技術的セキュリティ対策

- 運用に関するセキュリティ対策

- 対策後の脆弱性

- セキュリティホールとも呼ぶ

- 人的、物理的、技術的、運用での対策の設計、構築、運用時の情報セキュリティ上の欠陥、不具合、ミス

- 脆弱性を突かれるリスク

- 脆弱性が残された状態で情報セキュリティ侵害を受ける可能性

- 例えば、クラウドコンピューティングの利用のリスクへの対応⇒対策

- 回避

- 利用によって生じると考えられるリスクを検討した結果、利用をやめる場合。クラウドコンピューティングサービスを利用しないため、これによるリスクは発生しない

- 低減・軽減

- データセンタの場所が国内であって、利用者がシステム監査を実施可能であるサービスを選定し、システム監査の条項を含む契約を結ぶことができるベンダーを選定する場合。適切な運用管理が行われているか否かを確認し、問題があれば改善等を要求し、リスクを低減する

- 移転・共有

- 何らかの問題が発生し損害が発生した場合には、賠償責任をベンダーが負うことについて、契約に明記し、その損害をカバーする場合等

- 受容

- 既に適切な対策が実施されており、残存リスクが小さいと判断される場合に、残存リスクがあることを承知した上で、特別に新たな対策を取らないことを意思決定した上で、利用する場合

- 回避

- 明確にしておくべき事項

- リスクに関する理解の促進

- リスクのモニタリングと対応策の見直し

- リスク顕在時の対応

- 予兆の検出

- 対応の準備

- リスクの顕在化時(インシデント発生時)の対応

- リスク対応結果の評価とその後の対応

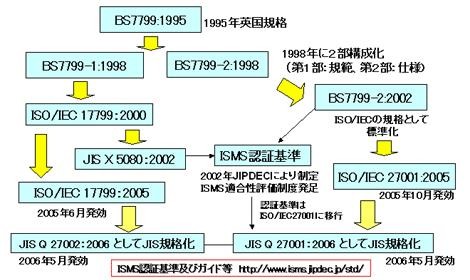

1.8. 情報セキュリティマネジメントの規格や標準

1.8.1. 情報セキュリティマネジメントの実践のための規範JIS Q 27002:2006

- 「Information technology - Security techniques - Code of practice for information security management(ISO/IEC17799)」という国際標準です。

- 2000年に初めて国際標準化され、2005年に改訂されたこの規格は、2006年5月に「情報技術-セキュリティ技術-情報セキュリティマネジメントの実践のための規範(JIS Q 27002:2006)」としてJIS化されました。

- この規格は、情報セキュリティ対策を行う際の Code of Practice( = 実践規範)を記したものであり、ベストプラクティスとして様々な管理策が記載されています。

- 組織は、これらの管理策から自社にあったものを適宜、取捨選択できます。

1.8.2. 情報セキュリティマネジメントシステム - 要求事項JIS Q 27001:2006

- 組織のISMS構築、運用に関する第三者認証のための要求事項を記したISMS認証の規格が、「ISO/IEC27001:2005 Information technology - Security techniques - Information security management systems - Requirements」です。

- この規格も2006年5月に「JIS Q 27001:2006 情報技術-セキュリティ技術-情報セキュリティマネジメントシステム - 要求事項」としてJIS化されました。

1.9. リスクマネジメント

- 対策基準では、

- 基本方針の内容を受けて具体的なルール、いわゆる「管理策」を記述します。

- 「管理策」は、情報セキュリティ上のリスクを減らすための対応策のことで、非常に多くのものがありますが、これらは「技術的対策」と「管理的対策(人的対策・組織的対策・物理的(環境的)対策を含む)」に大別されます。

- 対策基準を策定する際には、

- 多くの管理策の中から、(1)何を自社にとって最適な管理策として選ぶか、そしてそれを(2)どのようにわかりやすく記載するか、というのが大きなポイントとなります。

- それぞれの組織が抱えるリスクは、その組織の状況によって異なるため、実効性のある対策を選択するためには、リスクアセスメントを行う必要があります。

- リスクアセスメントとは、

- 守るべき対象である情報資産で発生する可能性のある脅威と、脅威の発生確率や発生した場合の影響度等を評価する方法のこと。

1.9.1. 情報資産の格付け

- 機密性についての格付の定義

- 機密性3情報

- 行政事務で取り扱う情報のうち、秘密文書に相当する機密性を要する情報

- 機密性2情報

- 行政事務で取り扱う情報のうち、秘密文書に相当する機密性は要しないが、漏えいにより、国民の権利が侵害され又は行政事務の遂行に支障を及ぼすおそれがある情報

- 機密性1情報

- 公表済みの情報、公表しても差し支えない情報等、機密性2情報又は機密性3情報以外の情報

- なお、機密性2情報及び機密性3情報を「要機密情報」という。

- 機密性3情報

- 完全性についての格付の定義

- 完全性2情報

- 行政事務で取り扱う情報(書面を除く。)のうち、改ざん、誤びゅう又は破損により、国民の権利が侵害され又は行政事務の適切な遂行に支障(軽微なものを除く。)を及ぼすおそれがある情報

- 完全性1情報

- 完全性2情報以外の情報(書面を除く。)

- なお、完全性2情報を「要保全情報」という。

- 完全性2情報

- 可用性についての格付の定義

- 可用性2情報

- 行政事務で取り扱う情報(書面を除く。)のうち、その滅失、紛失又は当該情報が利用不可能であることにより、国民の権利が侵害され又は行政事務の安定的な遂行に支障(軽微なものを除く。)を及ぼすおそれがある情報

- 可用性1情報

- 可用性2情報以外の情報(書面を除く。)

- なお、可用性2情報を「要安定情報」という。

- また、要機密情報、要保全情報及び要安定情報を「要保護情報」という。

- 可用性2情報

1.9.2. ITセキュリティマネジメントのための手法(JIS TR X 0036-3:2001)

- (1)ベースラインアプローチ

- 既存の標準や基準をもとにベースライン(自組織の対策基準)を策定し、チェックしていく方法。簡単にできる方法であるが、選択する標準や基準によっては求める対策のレベルが高すぎたり、低すぎたりする場合がある

- (2)非形式的アプローチ

- (3)詳細リスク分析

- (4)組合せアプローチ

- すべての情報資産に詳細なリスク分析を行うのは時間と費用がかかりすぎて現実的ではありません。

- その組織を守るためのベースライン(基本)となる管理策の組み合わせを決め、その上でよりリスクの高いシステムを保護するために、詳細リスク分析を追加することにより、組織がリスク分析に用いる費用を削減でき、より精度の高いリスク分析を行うことが可能になります。

- リスク評価は「リスクの重大さを決定するために、算定されたリスクを、与えられたリスク評価基準と比較するプロセス」と定義されていますが、「与えられたリスク評価基準」とは、どこかの基準に書いてあるものではなく、経営者により判断された評価基準です。

- リスクへの対応は、つまりは、経営的判断により行われます。

情報セキュリティ対策の概念

1.1. リスクの要因

1.2. 情報セキュリティにおけるさまざまな対策

1.3. 情報セキュリティ対策の意義

- 情報セキュリティ対策は目的ではない。サービスを向上させるため、サービスを継続するために情報セキュリティ対策を実施する

- 組織のサービスの改善・向上を図るために必要な情報セキュリティのための措置(完全性・可用性の確保)

- 組織が公開する権利を有しない情報の機密性を確保(機密性の確保)

- 職員が館内外の情報資産に係る情報セキュリティを損なわないように(職員によるセキュリティ侵害

- 行為)

- 職員以外の者による館内外の情報資産に係る情報セキュリティの侵害に加担する結果にならないように(踏み台)

- セキュリティ侵害のリスクがあるから、サービスを提供しないのは本末転倒

- 職員のITリテラシが低いから、職員の業務効率化に繋がるサービスの利用を制限するのも本末転倒

1.4. 情報セキュリティ対策のポイント(私見)

- 人的情報セキュリティ対策

- 技術的情報セキュリティ対策

- 企画・設計段階で、情報資産のリスクに応じた情報セキュリティ対策の要件を定義する

- 情報セキュリティ対策は、情報システム構築の1つの要件

- 要件定義が不明確のまま、構築すると、運用段階で、対処療法的な対策は膨大な費用が掛かる。

- 未知の脆弱性への対応は、運用段階で

- 設計・開発及び運用を外部委託するためには、発注者として、仕様書の段階で非機能要件の1つである情報セキュリティ対策を明確に記載 ⇒そのためには、情報セキュリティ対策を含め、システム設計・構築を外部委託するためのスキルが必要

- 自前の情報セキュリティ対策に不安(脆弱性を低減できない等)がある場合、クラウドサービスの活用も有効

- 情報セキュリティ対策の費用対効果、サービス向上、業務の効率化の観点からも、社会全般での普及が進んでいる

- 信頼性設計(設計段階での考慮の一例)

- フォールトレランス

- システムの一部で障害が起こっても、全体でカバーして機能停止を防ぐ

- フォールトアボイダンス

- 個々の機器の障害が起こる確率を下げて、全体として信頼性を上げる

- フェールセーフ

- システムに障害が発生したとき、安全側に制御する方法

- フェールソフト

- システムに障害が発生したとき、障害が起こった部分を切り離すなどして最低限のシステムの稼働を続ける方法(縮退運転)

- フォールトマスキング

- 機器などに故障が発生したとき、その影響が外部に出ないようにする方法(冗長化等)

- フールプルーフ

- ヒューマンエラー(利用者が行う誤った操作)が起こっても、危険な状況にならないようにするか、そもそも間違った操作が出来ないようにする設計

- フォールトレランス

- 企画・設計段階で、情報資産のリスクに応じた情報セキュリティ対策の要件を定義する

- 管理的情報セキュリティ対策

- 情報セキュリティマネジメントシステム(ISMS)に準拠した情報セキュリティポリシー(基本方針、対策基準)、実施手順の策定と確実な運用が重要

- まず、情報資産(情報、情報機器、ソフトウェア)のリスクアセスメントを実施

- サービスの向上、維持を阻害させない情報セキュリティポリシー、実施手順の策定

- 物理的情報セキュリティ対策

- 重要な情報資産のある区画への立ち入りの制限

- 立ち入りの際の個人認証、ログ保存

セキュリティ侵害事例紹介サイト(FAQ候補)

- 中小企業における組織的な情報セキュリティ対策ガイドライン事例集【IPA】

- ウイルス(マルウェア)に感染したら

- サーバがウイルスに感染してしまった(警察庁)【LEVEL1】【事例】

- パソコンがウイルスに感染してしまった(警察庁)【LEVEL1】【事例】

- 不正アクセス(サーバーが攻撃された・ウェブページを書き換えられた)

- 情報漏えい(情報の紛失・流失・盗難)

- 個人情報管理編(警察庁)【LEVEL0】【事例】【簡易】

- パソコンのハードディスクの中身がインターネット上に公開された(警察庁)【LEVEL1】【事例】

- 掲示板に個人情報を書き込まれた(警察庁)【LEVEL1】【事例】

- 会社の顧客情報が流出した(警察庁)【LEVEL1】【事例】

- サーバのセキュリティ・ホールから不正アクセスをされた(警察庁)【LEVEL1】【簡易】

- 自組織内の機密情報が、ファイル共有ソフトにより流出した(警察庁)【LEVEL1】【事例】

- 組織内で管理する個人情報がスタッフによって外部へ流出した(警察庁)【LEVEL1】【事例】

- ワンクリック請求(料金画面が消えない・料金請求された)

- 迷惑メール(スパムメール)

- 迷惑メールが来たがどうすれば良いか(警察庁)【LEVEL1】【事例】

- 自社組織のドメイン名に詐称された迷惑メールをばらまかれた(警察庁)【LEVEL1】【事例】

- 【●】基本的な対策(総務省)【LEVEL1】【体系的】【詳細】【事例】

- 偽広告モジュールを使用した多数の不審なアプリをGoogle Play上で確認(マカフィー)【LEVEL1】【事例】【簡易】

- 私の名前で誰かがメールを(総務省)【LEVEL1】【簡易】【事例】

- http://www.soumu.go.jp/main_sosiki/joho_tsusin/security/enduser/case/02.html

- 「国民のための情報セキュリティサイト」内

- http://www.soumu.go.jp/main_sosiki/joho_tsusin/security/enduser/case/02.html

- インターネットバンキングで情報が盗まれた(総務省)【LEVEL1】【簡易】【事例】

- フィッシング対策の心得(フィッシング対策協議会)【LEVEL1】【概要】【事例】

- 実録・Facebookアカウント乗っ取り被害:覚えのないメッセージが友人へ (トレンドマイクロ)【LEVEL1】【詳細】【事例】

- 日本人を標的にしたマスターカードを偽るフィッシングサイトを大量確認(トレンドマイクロ)【LEVEL1】【詳細】【事例】

- 【●】実録:標的型攻撃(シマンテック)【LEVEL1】【詳細】【事例】

- iPhone人気に便乗していると考えられる手口にご注意を(IPA)【LEVEL1】【詳細】【広報】【事例】

- http://www.ipa.go.jp/security/txt/2015/09outline.html

- (1)相談事例1(iPhoneがもらえるというメッセージが表示された)

- (2)相談事例2(ウイルスに感染しているという警告が表示された)

- 実例

- FAQ候補(Tcyss相談事例)